Authentification et authorisation#

La sécurité est assurée par une combinaison de l'authentification et de l'autorisation.

Authentification#

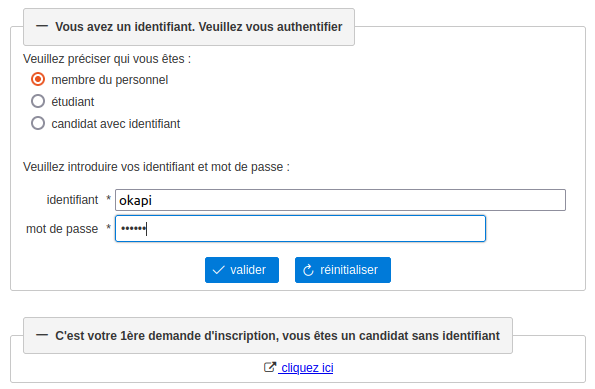

L'athentification est composé de deux éléments :

- l'identifiant , c'est-à-dire le nom d'utilisateur;

- le mot de passe.

Les utilisateurs sont rangés en quatre catégories :

- les membres du personnel

- les étudiants : ils disposent d'un identifiant et d'un matricule;

- les candidats avec identifiant : ils ont un identifiant mais ils n'ont pas encore de matricule ;

- les candidats sans identifiant : ils s'inscrivent pour la première fois; ils n'ont ni identifiant, ni matricule.

Autorisation#

L'autorisation consiste à créer des groupes d'accès, à y insérer des membres et à fixer les opérations ou rôles que ces groupes ont l'autorisation de faire sur les modules Okapi.

Sources des données #

Les données d'authentification (c'est-à-dire l'identifiant et le mot de passe) et d'autorisation - (c'est-à-dire les groupes d'accès) sont fournies soit par une base des données relationnelle, soit par un serveur LDAP, soit par une mise en cascade de ces deux sources de données. Le choix est fixé par les administrateurs d'Okapi.

En cas de mise en cascade, le système cherche les données d'authentification de l'utilisateur dans la première source. Si l'utilisateur n'a pas de compte dans cette première source, le système vérifiera s'il en a un dans la deuxième source. L'application ne fonctionnera pas si l'une des sources de données d'authentifdiation mises en cascade est inaccessible.

La configuration du logiciel permet de créer automatiquement un compte LDAP à partir d'un compte Okapi. Il n'est, en revanche, pas possible de créer automatiquement un compte Okapi à partir d'un compte LDAP.

La base des données#

Lorsque les données d'authentification proviennent d'une base des données relationnelles, la gestion des groupes de privilèges est faite directement via l'interface graphique d'Okapi.

Le LDAP#

Lorsque les données d'authentification proviennent d'un serveur LDAP, la gestion des groupes de privilèges est faite en dehors de l'interface graphique d'Okapi par des clients LDAP. Apache Studio et Jxplorer figurent parmi les plus connus de ces clients.

Chaque compte d'utilisateur créé sur le serveur LDAP doit être créé également dans la base des données via l'interface graphique d'Okapi, avec le même identifiant et avec le même mot de passe de préférence mais pas obligatoirement.

La base des données et le LDAP mis en cascade#

L'application peut être configurée pour chercher les données d'authentification et d'autorisation dans le LDAP et dans la base des données. Dans ce cas, l'application va d'abord interroger la première des ces deux sources des données; si le compte recherché n'est pas trouvé dans cette première source, l'application interrogera la deuxième source. Ce sont les administrateurs qui fixent l'ordre dans lequel les serveurs d'authentification/autorisation sont interrogés.

Lorsqu'on utilise ce système à plusieurs sources des données, tous les serveurs impliqués doivent être actifs et joignables sous peine de ne pas pouvoir démarrer l'application ou de ne pas pouvoir s'authentifier même si un des serveurs est actif et joignable..

Synchronisation entre le LDAP et Okapi#

Compte de membre du personnel#

-

Création. Lorsque le compte d'un membre du personnel est créé par Okapi, il est automatiquement créé sur le LDAP si les administrateurs d'Okapi ont ativé le LDAP. Lorsqu'un compte de membre du personnel est créé sur le LDAP, aucune action n'est entreprise de manière automatique du côté d'Okapi. Si ce compte doit accéder à Okapi, il faut le créer du côté d'Okapi également. Lorsque le mot de passe d'un membre du personnel est mis à jour sur Okapi, il est automatiquement mis à jour sur le LDAP également. Si le membre du personnel n'a pas de compte sur le LDAP, il y est créé si la configuration de l'application l'autorise.

-

Suppression. Lorqu'un compte de membre du personnel est supprimé sur Okapi, il n'est pas automatiquement supprimé sur le LDAP. Si ce compte doit être supprimé du LDAP également, il faut le supprimer expressément du côté du LDAP. Lorsqu'un compte de membre du personnel est supprimé sur le LDAP, aucune action n'est entreprise du côté d'Okapi. Si ce compte doit être supprimé d'Okapi également, il faut le supprimer expressément du côté d'Okapi.

-

Mise à jour. Lorsqu'un compte de membre du personnel est mis à jour sur Okapi, il est automatiquement mis à jour sur le LDAP s'il existe sur le LDAP et si les administrateurs d'Okapi ont ativé le LDAP. Lorsqu'un compte de membre du personnel est mis à jour sur le LDAP, aucune action n'est entreprise de manière automatique du côté d'Okapi. Si le compte doit être mis à jour sur Okapi également, il faut le faire expressément.

Compte d'étudiant#

- Création. Lorsqu'un compte d'étudiant est créé par Okapi, il est automatiquement créé sur le LDAP si les administrateurs d'Okapi ont ativé le LDAP. Lorsqu'un compte d'étudiant est créé sur le LDAP, aucune action n'est entreprise du côté d'Okapi. Si ce compte doit accéder à Okapi, il faut le créer du côté d'Okapi également.

- Suppression. Lorqu'un compte d'étudiant est supprimé sur Okapi, il n'est pas automatiquement supprimé sur le LDAP. Si ce compte doit être supprimé du LDAP également, il faut le supprimer expressément du côté du LDAP. Lorsqu'un compte d'étudiant est supprimé sur le LDAP, aucune action n'est entreprise du côté d'Okapi. Si ce compte doit être supprimé d'Okapi également, il faut le supprimer expressément du côté d'Okapi.

- Mise à jour. Lorsqu'un compte d'étudiant est mis à jour sur Okapi, il est automatiquement mis à jour sur le LDAP s'il existe et si les administrateurs d'Okapi ont ativé le LDAP. Lorsqu'un compte d'étudiant est mis à jour sur le LDAP, aucune action n'est entreprise du côté d'Okapi. Si le compte doit être mis à jour sur Okapi également, il faut le mettre expressément à jour sur Okapi. On notera que si le compte n'existe pas sur Okapi, il n'y sera pas créé.

compte de candidat#

- Création. Lorsqu'un compte de candidat est créé par Okapi, il est automatiquement créé sur le LDAP si les administrateurs d'Okapi ont ativé le LDAP. Lorsqu'un compte de candidat est créé sur le LDAP, aucune action n'est entreprise du côté d'Okapi. Si ce compte doit accéder à Okapi, il faut le créer du côté d'Okapi également.

- Suppression. Lorqu'un compte de candidat est supprimé sur Okapi, il n'est pas automatiquement supprimé sur le LDAP. Si ce compte doit être supprimé du LDAP également, il faut le supprimer expressément du côté du LDAP. Lorsqu'un compte de candidat est supprimé sur le LDAP, aucune action n'est entreprise du côté d'Okapi. Si ce compte doit être supprimé d'Okapi également, il faut le supprimer expressément du côté d'Okapi.

- Mise à jour. Lorsqu'un compte de candidat est mis à jour sur Okapi, il est automatiquement mis à jour sur le LDAP s'il existe et si les administrateurs d'Okapi ont ativé le LDAP. Lorsqu'un compte de candidat est mis à jour sur le LDAP, aucune action n'est entreprise du côté d'Okapi. Si le compte doit être mis à jour sur Okapi également, il faut le mettre expressément à jour sur Okapi. On notera que si le compte n'existe pas sur Okapi, il n'y sera pas créé.

Groupe de privilège#

- La création, la suppression et la mise à jour des groupes de privilèges reconnus par Okapi ont lieu uniquement sur Okapi. Un groupe de privilège provenant du LDAP n'est reconnu par Okapi que s'il existe également sur Okapi.

- Les groupes ADMIN et SYSADMIN exclusivement gérés par Okapi; Okapi ignorera toute gestion de ces groupes faite par le LDAP.

- Si le LDAP met un compte dans un groupe de privilège reconnu par Okapi, de son côté Okapi l'y mettra également quand le propriétaire du compte se connectera à Okapi.

Changement de mot de passe#

- chacun peut changer son propre mot de passe; il doit connaître son ancien mot de passe pour pouvoir le modifier;

- les administrateurs peuvent modifier le mot de passe de n'importe qui;

- le mot de passe est modifié tant du côté d'Okapi que du côté du LDAP si les administrateurs d'Okapi ont ativé le LDAP.

- lors de la modification du mot de passe, le compte LDAP est créé s'il n'existe pas et si les administrateurs d'Okapi ont ativé le LDAP.

Il n'y a pas de groupe de privilège attaché à un module permettant d'accorder, à un groupe autre que celui des administrateurs, le droit de changer le mot de passe.